Respaldo o backup

La palabra backup significa respaldo, siendo común en el ámbito informático.

El respaldo de información es la copia d los datos importantes de un dispositivo primario en en uno o varios dispositivos secundarios, ello para que el caso de que primer dispositivo, sufra una averia electromgnetica o un error en su estructura lógica, sea posible, contar con una mayor parte de información para continua con actividades rutinarias y evitar la perdida de información generalizada de datos

La importancia de respaldo de información

* La importancia radica de que en todos los dispositivos de almacenamiento masivo tiene la posibilidad de fallar, por lo tanto es necesario que e cuente con una copia de seguridad de información e importante.

Métodos para el respaldo de información

*Manual: El usuario copia directamente los archivos a respaldar por medio de comando o por medio del explorador de archivos.

*Otra forma de realizar la copia es por medio de aplicaciones, que permita la creación de la copia al momento y con los datos, existentes hasta ese momento, regularmente los archivos se almacenan de forma de archivos comprimidos.

* Automático: por medio de una aplicación especializada, el usuario respalda los archivos guardar y este respaldo se va actualizando en tiempo real (simultáneamente) conforme se van registrando cambios de los archivos.

Tipos de dispositivos de almacenamiento:

* Servidores web: actualmente por medio de Internet, es posible subir lo archivos a respaldar al servidor de algún proveedor, esto se hace por medio de la red, tiene la desventaja que la conexión tiene que ser muy veloz y segura.

Disco duros: Actualmente muy conocidos, ya que cuenta con una capacidad muy alta para guardar datos, tanto en empras como en entorno domestico.

Discos espejos de servidor: Se tratan de discos duros que se van auto copiando mientra se trabaja de manera normal, conforme el disco duro principal va modificando su información un computador anexa y clonando las acciones de estos, esto se logra mediante una aplicación especial instalada en ambas computadoras, así el principal falla, e auto activa el otro, primario mientras se resuelve la avería.

Bienvenidos!

Esta es una cordial invitación para que se unan a mi blog :D

martes, 27 de noviembre de 2012

jueves, 15 de noviembre de 2012

Software de mantenimiento

Auslogics Disk Defrag

Se encarga de poner orden a tus disco duros, volviendo a unir los fragmentos de archivos para que el sistema corra mas rápido y funcione mejor.

Cleaner Center

Cuando el disco rígido esta sobrecargado de archivos y programas que en teoría fueron borrados, pero, muchas veces quedan residuos de todas estas aplicaciones ya borradas, carpetas, imágenes etc. con cleaner center podrán borrar todo este tipo de archivos.

Free Registry Cleanner

Es un software de registro gratuito de reparación que te permite limpiar y reparar problemas del registro con unos simples clics del ratón.

Fix my registry

El registro de windows es una parte muy importante de tu sistema operativo. Con el tiempo, el registro se desfragmenta y se llena de datos obsoletos e inútiles Fix My Registry es una herramienta muy sencilla, simplemente le dices que te repare el registro y se encarga de todo.

Registry Clean Expert

Es una utilidad que realiza un completo análisis del mismo detectando errores de entradas active x, entradas de desinstalación, rutas de aplicaciones, librerías compartidas y otros elementos.

Free Windows Registry

Limpia tu registro para que tu sistema funcione mejor y mas limpio.

Free registry Fix

Es el mas completo del mundo, limpiador del registro de windows y fija un numero significativo de problemas de registro de windows gratis.

Iobit Smart Defrag

En un desfragmentador de disco gratuito y en español. Ademas del desfragmentador rápido y a fondo, también ofrece un desfragmentador automático, que se lleva a cabo mientras trabajas en otras cosas.

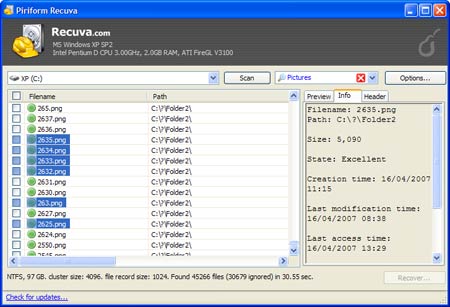

Recuva

Sirve para recuperar archivos que hayas borrado sin querer; detecta los borradores y te permite seleccionarlos cómodamente.

Reg cleaner

Es un extraordinario limpiador del registro de windows. Es gratuito, esta traducido al español y se ejecuta muy rápido

martes, 13 de noviembre de 2012

Software de Mantenimiento

ACTIVE SMART:

Es una utilidad que analiza tu disco duro, te proporciona información sobre el mismo y evita en cierta medida la aparición de posibles errores. Este programa utiliza una tecnología única para motorizar el disco duro, prevenir perdida de datos y predecir posibles fallas mediante el uso de algoritmos especiales.

ATAINF:

Es un programa que sirve para encontrar los parámetros y las capacidades del ATA, ATAPI y SCSI.

CHECK HD:

Es una utilidad gratuita para el diagnostico del disco duro. El programa se puede probar un dispositivo de almacenamiento de errores, muestra los tributos SMART y combina algunos parámetros tales como discos duros AAM, AM, etc,

DRIVE RESCUE:

Es un potente y eficaz programa que recupera ficheros y directorios perdidos accidentalmente. Drive Rescue escanea los discos duros en busca de archivos y carpetas perdidas.

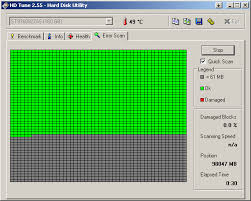

HD-SPEED:

Es una utilidad cuya única función es informarnos de la velocidad del disco duro. Podemos hacer la prueba tanto en el disco entero como en unidades y es posible realizar controles de lectura o de escritura especificando el tamaño de los bloques.

HD TACH:

Analiza en varios puntos del dispositivo la velocidad de lectura secuencia, la velocidad del acceso predeterminada, la velocidad del interfaz y la utilización del CPU de la unidad.

IDE DRIVE:

Es una interfaz electrónica estándar entre las rutas de datos de la placa base del ordenador y del bus y los dispositivos de las computadora de almacenamiento de disco.

PC INSPECTOR:

Es capaz de detectar archivos eliminados, datos perdidos y unidades inaccesibles, siempre ha destacado por su gran eficacia y velocidad.

SCSI TOOL:

Incluye una herramienta interactiva de ingeniería, discos y herramientas de cinta de fabricación de pruebas y herramientas de desarrollo de programas para visual c++, visual basic,. Net y entornos de desarrollo LINUX.

SMART DM:

Es un rapido crecimiento de servicios de marketing de base de datos de lucro fundada en 1995. Smart dm ofrece seis canales principales de la base de datos de marketing de servicios interinstitucionales soluciones, análisis correo directo, correo electrónico, CRM y gestión de datos.

VICTORIA:

Es un programa gratuito para el diagnostico de disco duro de bajo nivel.

miércoles, 7 de noviembre de 2012

Software para mantenimiento de la PC

Everest ultimate edition

Ficha técnica

VERSIÓN: 4501330

EMPRESA: Layalys

ESPACIO OCUPADO (INSTALADO): 12.6MB

SISTEMA OPERATIVO: Windows 9x/xp

LICENCIA Y PRECIO: Trial:29-95 dolares

IDIOMA: Español

Ccleaner

Excelente herramienta de utilización que ayuda a mantener el sistema en perfecto estado haciendo una limpieza a fondo (de archivos inservibles y otros), lo que contribuye a mejorar su rendimiento general y aumentar (aveces bastante) el espacio libre en el disco.

Ficha técnica

VERSIÓN:2.06567

EMPRESA: Piriform

ESPACIO OCUPADO (INSTALADO): 1.40MB

SISTEMA OPERATIVO:Windows 9x/xp

LICENCIA Y PRECIO:Gratuito

IDIOMA: Español

HD Speed

Es utilitario cuya única función es informarnos de la velocidad del disco duro, podemos hacer la prueba tanto en el disco entero como en unidades y es posible realizar controles de lectura o de escritura especificando el tamaño de los bloques.

FICHA TÉCNICA

VERSIÓN: 1.5.3.64

EMPRESA: Steelbytes

ESPACIO OCUPADO (INSTALADO):0.8 MB

SISTEMA OPERATIVO: Windows 2K/xp

LICENCIA PRECIO: Gratuito

IDIOMA: Español

lunes, 22 de octubre de 2012

ESTÁNDARES INFORMATICOS

ITIL

La Biblioteca de infraestructura de tecnologías de información.

(Information Technology Infraestructure Library)

Se desarrollo durante los años 1980 en Reyno Unido, esta formado por 7 conjuntos de procesos: soporte al servicio, provicion del servicios, planificación de la implementación de la gestión de servicios, gestión de seguridad, la perspectiva de negocios, gestión de la infraestructura, gestión de las aplicaciones.

Se creo para incrementar la cantidad de los servicios de TI mientras se reducen los costos involucrados, su teoría se basa en sus años de investigación y cubre las necesidades al cliente como; soporta los objetivos de negocios del cliente, cumple con una o mas necesidades al cliente y es percibido por el cliente como un todo coherente o un producto consumible.

COBIT

Objetivos de control para la información y tecnologías relacionadas.

Objetivos de control para la información y tecnologías relacionadas.

Fue lanzada por primera ves en 1996, esta constituido por la gerencia, los usuarios, los auditores, los responsables de TI, también utilizado dentro de la empresas, este se creo para investigar, desarrollar, publicar, promover un conjunto internacional y actualizado de objetivos de control para tecnologías de información que sea de uso cotidiano para gerentes y auditores. Existe una creciente necesidad entre los usuarios en cuanto a la necesidad de los usuarios en cuanto la necesidad de los servicios de TI, a través de la acreditación y la auditoria de los servicios de TI proporcionados internamente o por terceras partes, que aseguren la existencia de controles adecuados. Su teoría se basa en el análisis y armonización de estándares y mejores practicas de TI existentes y se adopta a principio de gobierno generalmente aceptado.

BS17799

Publicada por primera ves en el año 2000, se creo como guía de implementación del sistema de administración de la seguridad de la información, se constituye por ser confidencial, integral y una disponibilidad fácil, las necesidades que cubre al cliente son que; asegura que únicamente personal autorizado tenga acceso a la información, garantiza que la información no sera alterada, asegura que los usuarios autorizados tendrá acceso a la información cuando lo requieran y su teoría se basa en una investigación profunda.

SERIE ISO 27000

Se creo en octubre del 2005, se creo para la adecuada gestión de la seguridad de la información, se constituye por un conjunto de estándares desarrollados por ISO, que proporcionan un marco de gestión de la seguridad de la información utilizable por cualquier tipo de organización, publica o privada, grande o pequeña. Las necesidades que cubre al cliente son; la reducción de riesgos de perdida, robo o corrupción de información, los riesgos y sus controles son continuamente revisados, establecimiento de una metodología de gestión de la seguridad clara y estructurada, los clientes tienen acceso a la información a través de medidas de seguridad entre otros, su teoría esta basada en el aseguramiento de la información y los sistemas que la procesan.

ISO 20000

Se creo en diciembre 2005, fue desarrollada en respuesta a la necesidad de establecer procesos y procedimientos para minimizar los riesgos en los negocios provenientes de un colapso técnico del sistema de TI de las organizaciones. Se constituye como un conjunto integrado de procesos que permiten prestar en forma eficaz servicios de TI a las organizaciones y a sus clientes, las necesidades que cubre al cliente son que permite gestionar de forma optima sus servicios de TI, a través de la definición y el establecimiento de procesos que dicta la norma, su teoría esta basada en gestionar de forma optima sus servicios de TI.

BS17799

Publicada por primera ves en el año 2000, se creo como guía de implementación del sistema de administración de la seguridad de la información, se constituye por ser confidencial, integral y una disponibilidad fácil, las necesidades que cubre al cliente son que; asegura que únicamente personal autorizado tenga acceso a la información, garantiza que la información no sera alterada, asegura que los usuarios autorizados tendrá acceso a la información cuando lo requieran y su teoría se basa en una investigación profunda.

SERIE ISO 27000

Se creo en octubre del 2005, se creo para la adecuada gestión de la seguridad de la información, se constituye por un conjunto de estándares desarrollados por ISO, que proporcionan un marco de gestión de la seguridad de la información utilizable por cualquier tipo de organización, publica o privada, grande o pequeña. Las necesidades que cubre al cliente son; la reducción de riesgos de perdida, robo o corrupción de información, los riesgos y sus controles son continuamente revisados, establecimiento de una metodología de gestión de la seguridad clara y estructurada, los clientes tienen acceso a la información a través de medidas de seguridad entre otros, su teoría esta basada en el aseguramiento de la información y los sistemas que la procesan.

ISO 20000

Se creo en diciembre 2005, fue desarrollada en respuesta a la necesidad de establecer procesos y procedimientos para minimizar los riesgos en los negocios provenientes de un colapso técnico del sistema de TI de las organizaciones. Se constituye como un conjunto integrado de procesos que permiten prestar en forma eficaz servicios de TI a las organizaciones y a sus clientes, las necesidades que cubre al cliente son que permite gestionar de forma optima sus servicios de TI, a través de la definición y el establecimiento de procesos que dicta la norma, su teoría esta basada en gestionar de forma optima sus servicios de TI.

lunes, 15 de octubre de 2012

ANÁLISIS A UNA EMPRESA

El reto es asignar estratègicamente los recursos para cada equipo de seguridad y bienes que intervengan, basándose en el impacto potencial para el negocio, respecto a los diversos incidentes que se deben resolver.

Esto puede implicar que alguien dentro de la organización asigne un valor monetario a cada equipo y un archivo a la red o asignar un valor relativo a cada sistema y la información sobre ella.

Cada uno de estos valores es un sistema independiente del negocio, supongamos el siguiente ejemplo, un servidor web público puede poseer los requisitos de confidencialidad de baja (ya que toda la información es publica), pero de alta disponibilidad y los requisitos de integridad.

PUESTA EN MARCHA DE UNA POLÍTICA DE SEGURIDAD

Actualmente las legislaciones nacionales de los estados, obligan a las empresas, instituciones publicas a implantar una política de seguridad. EJ: En España la ley Orgánica de protección de Datos o también llamada LOPD y su normativas de desarrollo.

- Generalmente se ocupa exclusivamente para asegurar los derechos de acceso a los datos y recursos con las herramientas de control y mecanismos de identificación, estos mecanismos permiten saber que los operadores tienen solo los permisos que se les dio.

- La seguridad informática debe ser estudiada para que no impida el trabajos de los operadores en lo que les es necesario y que puedan utilizar el sistema informático con toda confianza.

martes, 2 de octubre de 2012

martes, 18 de septiembre de 2012

miércoles, 5 de septiembre de 2012

Conceptos de electricidad

. Tensión eléctrica: Cuando se pone en contacto dos cuerpos con distintos cargas (positiva y negativa) se produce un paso de electrones donde el cuerpo mas cargado negativa (con mas electrones) al cuerpo mas carga positiva-mente.

.Voltaje: La diferencia de potencial se llama también voltaje o tensión. La unidad es el voltaje se representa con la letra (v) el voltaje se puede medir con un aparato llamado voltímetro.

.Intensidad: La intensidad es la cantidad de corriente (electrones) que pasa por un conductor unidad de tiempo. Se mide en amperios y se representa con la letra (I).

.Resistencia: La resistencia es la dificultad u oposición que presenta un material al pasa de corriente eléctrica la unidad es el ohmio y se representa por la letra o mega mayúscula (---).

.Materiales aislantes y materiales conductores: Impiden el desplazamiento de electrones es su interior tanto la corriente eléctrica. El material es utilizado es el plástico y el cobre conductores

.Potencia: Es la energía consumida, se mide en vatios y se representa con la letra W. La potencia es la velocidad con la que consume energía.

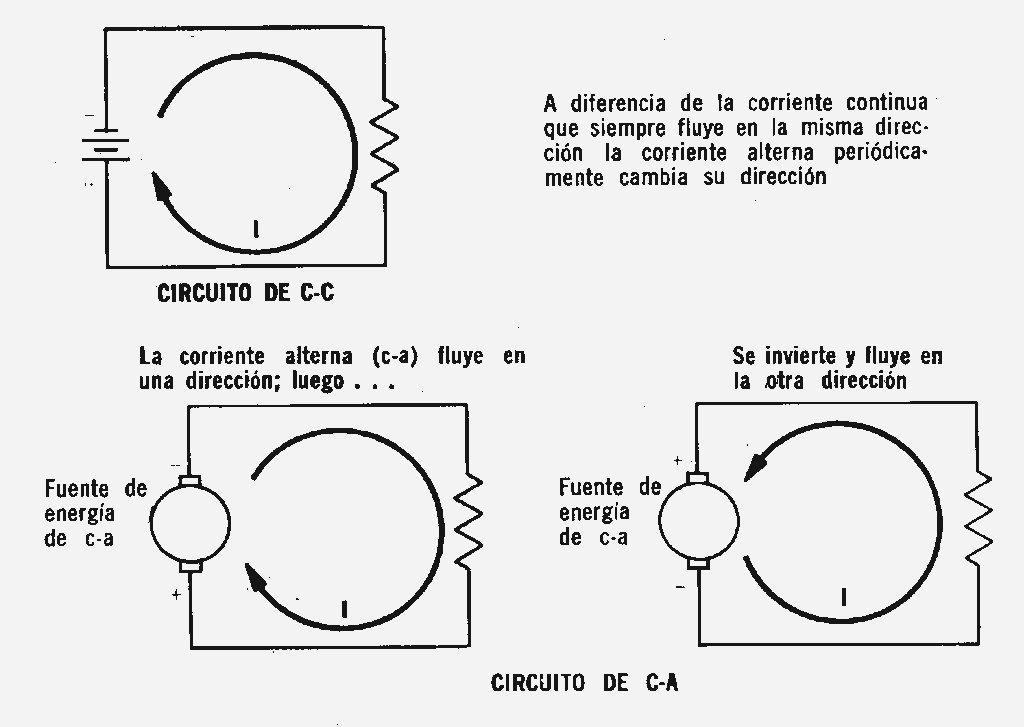

.Corriente continua y corriente alterna: corriente continua es el flujo continuo de electrones de un lado al otro con sentido determinado.

Eses flujo ira del polo negativo al polo positivo. Los equipos internamente necesitan corriente continua para trabajar. Por el contrario la corriente alterna funciona de una manera diferente. Varía su valor Q a un valor máximo y luego disminuye hasta llegar hasta a 0 posteriormente cambia de sentido y decrece desde 0 hasta su valor mínimo, aumenta hasta llegar a o.

miércoles, 29 de agosto de 2012

Objetivo de la seguridad informática:

La seguridad informática esta concebida para proteger los activos entre los los que se encuentran

La información contenida

Se ha convertido en uno de los elementos mas importantes dentro de una organización la seguridad inf. debe ser administrada según los criterios establecidos por los administradores y supervisores, evitando que usuarios externos y no autorizados para acceder a ella sin autorización. La organización corre el riesgo de que la información sea utilizada maliciosamente para obtener ventajas de ella o que sea manipulada. Otra función de la seguridad informática en esta área es la de asegurar el acceso a la información,en el momento oportuno incluyendo respaldos de la misma en caso de que este sufra daños o perdidas de productos o accidentes, atentados o desastres.

La infraestructura computacional.

Una parte fundamental para el almacenamiento y gestión de la información, así como para el funciona miento mismo de la organización. La función de la seguridad informática en esta área es velar que los equipos funcionen adecuada mente y prever en caso de falla planes de robos, incendios, boicot, desastres naturales, fallas en el suministro eléctrico y cualquier otro factor que atente contra la infraestructura informática.

Los usuarios

Son las personas que utilizan la estructura tecnológica, zona de comunicaciones y que gestionan la información. La seguridad informática debe establecer normas que minimicen los riesgos a la información o infraestructura informática. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informática minimizando el impacto en el desempeño de los funcionarios y de la organización en general y como principal contribuyente al uso de programas realizados por programadores.

Las amenazas

Una vez que la programación y el funcionamiento de un dispositivo de almacenamiento (o transmición) de la información se consideran seguras, todavía debe ser tenidos en cuenta las circunstancias "no informáticas" que pueden afectar a los datos, las cuales son a menudo impredecibles o inevitables, de modo que la única protección posible es la redundancia (en el caso de los datos) y la descentralización por ejemplo mediante estructura de redes (en el caso de las comunicaciones).

El usuario: Causa del mayor problema ligado a la seguridad de un sistema informático (porque no le importa, no se da cuenta o propósito).

Programas maliciosos: Programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema. Es instalado (por intensión o maldad) en el ordenado abriendo una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus informático, un gusano informático, un troyano, una bomba de lógica o un programa espía o spyware.

Un intruso: Personas que consigue acceder a los datos o programas de los cuales no tiene acceso permitido (crack, defacer, script kiddie o script boy, viruxer, etc.)

Un siniestro(robo, incendio, inundación): Una mala manipulación o una malintención derivan a la perdida del material o de los archivos.

El personal interno de sistemas: Las pujas de poder que llevan a disociaciones entre los sectores y soluciones y soluciones incompatibles para la seguridad informática.

Tipos de amenazas

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algún atacante pueda entrar en ella, con esto se puede hacer robo de información o alterar la red. Sin embargo el hecho de que la red no sea conectada a un externo no nos garantiza la seguridad de la misma. De acuerdo con el Computer Security Institute (CSI) de san Francisco aproximadamente entre 60 y 80 por ciento de los incidentes de la red son acusados desde dentro de la misma. Basado en esto podemos decir que existen 2 tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser mas serias que las externas por barias razones como son:

-Los usuarios conocen la red y saben como es su funcionamiento.

-Tienen algún nivel de acceso a la red por las mismas necesidades de su trabajo.

-Los IPS y Firewalls son mecanismos no efectivos en amenazas internas.

Esta situación se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la mayoría de las compañías a nivel mundial, y porque no existe conocimiento relacionado con la planeador de un esquema de seguridad eficiente que proteja los recursos informáticos de las cuales amenazas combinadas.

El resultado es la violación de los sistemas, provocando la perdida o modificación de los datos sensibles de la organización, lo que puede presentar un daño con valor de miles de millones de dolares.

Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no tener información certera de la red, un atacante tiene que realizar ciertos pasos para poder conocer que es lo que hay en ella y buscar la manera de atacarle. La ventaja que se tiene en este caso es que el administrador de la red puede prevenir un buena parte de los ataques externos.

lunes, 27 de agosto de 2012

PROBLEMAS DE ENCENDIDO

PROBLEMAS DE ENCENDIDO

El siguiente tema a desarrollar tratara sobre los problemas de encendido que una PC puede presentar: Un tipo de falla critica que suele estar ocasionada por el apartado eléctrico o bien por alguno del los componentes principales.

INTRODUCCIÓN

cuando una computadora no enciende existe una gran variedad de causas posibles. Veamos la lista de posibles causas que provocan fallas en el encendido, o sea, cuando obtenemos una pantalla negra en el monitor, aunque con su luz indicadora prendida, al encender la computadora.

ITEMS A VERIFICAR:

MEMORIA RAM: Uno de los componentes mas sensibles de la pc y que pueden provocar una falla critica en el arranque. Es aconsejable realizar ciertas pruebas, como sacar de su zócalo, limpiar los contactos dorados en ambos lados con un hisopo y alcohol isopropilico, también es conveniente limpiar los zócalos con un pincel o escobilla suave. Si al volver a colocar, el equipo no enciende, podemos intentar cambiar el modulo de zócalo. Si existen varios módulos de memoria, deja solamente uno, y si sigue sin funcionar, intercambiarlo por otro que sepamos que funciona correctamente habiéndola probado en otro equipo. Llegando a este punto, la única salida es el remplazo del modulo de memoria por otro de iguales características.

PROCESADOR: Es otro elemento sensible, puede dañarse fácilmente ante descargas eléctricas o si no se disipa el calor generado de forma adecuada. Si al abrir el gabinete vemos que su ventilador ya no funciona, es evidente que se ha quemado el core del procesador. Esta falla es irreparable.

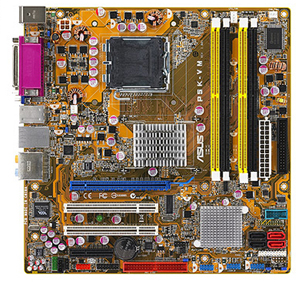

MOTHERBOARD O PLACA BASE: También es un componente delicado. se ve afectado si el equipo recibe descargas o variaciones el la tensión, o bien si el procesador se sobre calienta. Asimismo la edad degrada los componentes del motherboard que trabajan con la corriente, casos en los cuales se deben remplazar. Si bien los componentes del motherboard no suelen ser caros para remplazar, algunos son integrados lógicos irreemplazables.

PLACA DE VÍDEO: Es otro dispositivo propenso a fallar. Al ser el componente que le envía la señal de vídeo al monitor, ante una falla critica la pantalla quedara en negro. Si estamos revisando une quipo con placa de vídeo integrada al motherboard, no se podrá remplazar, pero podemos colocar otra placa en un slot de expansión libre y verificar si enciende. A veces es necesario configurar, mediante un jumper o el mismo BIOS, si el motherboard utiliza la placa onboard o una insertada en un zócalo. En este caso se debe acudir al manual de la placa base, ya que cada fabricante adopta un método distinto. Si se trata de una placa de video en formato ISA, VESA, PCI, AGP o PCI-Express, es recomendable retirar el zócalo dende esta conectada y limpiar tanto los contactos, con un hisopo y alcohol isopropilico, como el zócalo, con un cepillo. Volver a colocarla y darle arranque. Otra prueba es cambiar la placa de zócalo, ya que el problema puede estar en la conexión o en el propio slot y no en la placa. Conviene tener siempre una placa de vídeo PCI y una mas moderna PCI-Express, en nuestra caja de herramientas, para realizar prueba y error; las primeras pueden conseguirse por muy poco dinero y pueden usarse desde los antiguos486 hasta los mas modernos equipos.

CMOS RAM: Se trata de una pequeña memoria RAM que aloja información de la configuración del BIOS. Como toda memoria RAM, ante una interrupción de la energía eléctrica puede dañarse.

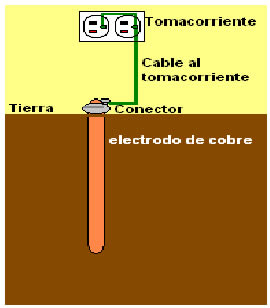

LINEAS ELÉCTRICAS: Las líneas de suministro de energía eléctrica con las cuales se alimentan los equipos eléctricos y electrónicos, suelen presentar fallas que impiden un buen funcionamiento y hasta la ruptura de los medios a ellas conectadas.

Típicamente se hace referencia a las fallas cómo:

Típicamente se hace referencia a las fallas cómo:

- Picos de Voltaje

- Ruido eléctrico

- Bajos y altos voltajes

- Transientes de conexión o desconexión (picos de alto voltaje)

- Ausencia de suministro

- Distorsión Armónica

- Variación de frecuencia

Los efectos de estas fallas del suministro eléctrico sobre los equipos eléctricos y electrónicos son de varios tipos:

- Destrucción

Se destruyen las líneas de los circuitos impresos de las tarjetas que conforman los equipos, se dañan las uniones internas de los semiconductores y las metalizaciones de los componentes electrónicos, se rompen condensadores, triacs y tiristores.

- Perturbaciones de funcionamiento

Funcionamiento aleatorio de semiconductores, memorias que se borran, errores o bloqueo de programas de informática, errores en datos o en su transmisión.

- Envejecimiento prematuro

Los componentes electrónicos, al interior de los circuitos, una vez sometidos a estas fallas, ven comprometido su tiempo de vida útil, resultando una reducción en la vida de los equipos.

MONITOR: La mejor manera de estar seguro es colocando ese monitor en otra computadora. Si el video es correcto el problema es la tarjeta de vídeo del equipo de cómputo original. Si el problema persiste el monitor ha terminado su vida útil y deberá repararse o sustituirse.

En caso de que el monitor opere bien en la segunda computadora entonces es recomendable revisar que se tenga el controlador correcto de la tarjeta de video de la computadora, y que ese controlador sea compatible con el sistema operativo en ejecución. El sitio Web del fabricante de la computadora o la tarjeta de video seguramente tendrá el controlador correcto.

Si el controlador no soluciona el problema y fue correctamente instalado, entonces la tarjeta de video está dañada. Deberá reemplazarse.

FUENTE DE ALIMENTACIÓN:Para ver si tu fuente de poder sigue funcionando, sácala completamente de tu gabinete para una mayor comodidad, después, con el conector ATX, que es el conector más grande, puentea con un clip o con algo delgado metálico, el cable verde con uno de los cables negros (tierra), ya después conecta tu fuente en una toma de corriente y si no prende es que ya murió, si prendé es que no esta muerta pero checa los voltajes si ese es el caso con un multimetro, checa las 3 líneas (3.3v,5v,12v), especialmente la de 12v, eso lo haces con cualquier conector, cable rojo es la línea de 5v, cable amarillo es la de 3.3v y cable naranja la de 12v y no se te olvide la tierra (cualquier cable negro) para ver la lectura de los voltajes

PLACA DE EXPANCIÓN:Cuando inserta una tarjeta de expansión en el dispositivo, debería oír tonos que confirmen que el dispositivo reconoce la tarjeta y verá la pantalla del Programa de inicio de aplicaciones con las aplicaciones Palm OS que hay en la tarjeta. Si no hay aplicaciones en la tarjeta o si las aplicaciones están almacenadas en una ubicación incorrecta, la pantalla del Programa de inicio de aplicaciones estará en blanco.

Si no oye los tonos después de insertar una tarjeta de expansión, asegúrese de que el sonido del sistema de la computadora de mano esté encendido.

Solución de problemas básica

Si no oye los tonos ni aparece la pantalla del Programa de inicio de aplicaciones, puede que el

dispositivo no reconozca la tarjeta.

- Si la tarjeta está casi llena, es probable que las aplicaciones tarden un poco en cargarse en el Programa de inicio de aplicaciones del dispositivo. Espere un minuto después de haber insertado la tarjeta y mire la pantalla para ver si aparece la pantalla del Programa de inicio de aplicaciones de la tarjeta.

- Inserte otra tarjeta de expansión diferente para ver si el problema se debe a que la tarjeta de expansión está corrupta.

sábado, 25 de agosto de 2012

Mantenimiento correctivo

¿Qué es el Mantenimiento Correctivo?

Mantenimiento correctivo es una forma de mantenimiento del sistema que se realiza después de un fallo o problema surge en un sistema, con el objetivo de restablecer la operatividad del sistema. En algunos casos, puede ser imposible de predecir o prevenir un fracaso, lo que hace el mantenimiento correctivo la única opción. En otros casos, un sistema de mantenimiento deficiente puede exigir la reparación como consecuencia de la falta de mantenimiento preventivo, y en algunas situaciones la gente puede optar por centrarse en correctivas, en lugar de preventivo, reparaciones, como parte de una estrategia de mantenimiento.

El proceso de mantenimiento correctivo se inicia con el fracaso y un diagnóstico de la falta de determinar por qué el fracaso apareció. El proceso de diagnóstico pueden incluir la inspección física de un sistema, el uso de un equipo de diagnóstico para evaluar el sistema, las entrevistas con los usuarios del sistema, y una serie de otras medidas. Es importante determinar qué causó el problema, a fin de tomar las medidas adecuadas, y ser conscientes de que múltiples fallas de componentes o de software puede haber ocurrido de forma simultánea.

El siguiente paso es la sustitución de componentes dañados o software. En algunos casos, el daño puede ser irreparable, ya sea in situ o sacando el tema en cuestión y hacer las reparaciones fuera del sitio. En otros casos, la sustitución completa con un nuevo punto puede ser necesaria para restaurar la funcionalidad del sistema. Por ejemplo, si una unidad óptica en un ordenador falla, un técnico puede determinar que parte de la unidad de sustitución o reparación de parte de ella puede ser suficiente, o puede encontrar que toda la unidad debe ser desechado de forma que uno nuevo puede ser insertado .

Después de que se realiza el mantenimiento correctivo, un técnico verifica que el arreglo ha trabajado por probar el sistema. Esto puede hacerse en varias etapas, para confirmar que el sistema está funcionando lentamente antes de que la sobrecarga de tareas. La verificación es especialmente importante en los sistemas enviados a una instalación para la reparación, los técnicos quieren estar seguros de que cuando se envían de vuelta, los usuarios estarán satisfechos con el nivel de los trabajos realizados.

Para algunos sistemas antiguos, puede tener más sentido recurrir a operaciones de mantenimiento correctivo. El mantenimiento preventivo puede ser costoso, y con estos sistemas, no puede tener sentido, ya que puede ser más rentable, simplemente reparar componentes del sistema, ya que van mal. Por el contrario, con un nuevo sistema de mantenimiento preventivo puede ahorrar dinero a largo plazo y extender la vida útil del sistema mediante la prevención de fallas en el sistema tanto como sea posible antes de que sucedan.

Para algunos sistemas antiguos, puede tener más sentido recurrir a operaciones de mantenimiento correctivo. El mantenimiento preventivo puede ser costoso, y con estos sistemas, no puede tener sentido, ya que puede ser más rentable, simplemente reparar componentes del sistema, ya que van mal. Por el contrario, con un nuevo sistema de mantenimiento preventivo puede ahorrar dinero a largo plazo y extender la vida útil del sistema mediante la prevención de fallas en el sistema tanto como sea posible antes de que sucedan.Seguridad informática

¿Qué es la seguridad informática?

La seguridad informática es el área de la informática que tiene como función proteger la infraestructura y los datos contenidos en esta. La seguridad informática, es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta (incluyendo la información contenida). Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore (activo) y signifique un riesgo si ésta llega a manos de otras personas. Este tipo de información se conoce como información privilegiada o confidencial.

Las amenazas en seguridad informática

- El usuario que consciente o inconscientemente causa un problema de seguridad informática.

- Programas maliciosos como virus, troyanos, programas espía, botnets, etc.

- Un intruso que consigue acceder a los datos o programas a los cuales no tiene acceso permitido.

- Un incidente, como una inundación, un incendio o un robo que provocan la pérdida de equipos o información.

Los retos a los que se enfrenta la seguridad informática:

- Controlar la navegación de los usuarios.

- Establecer políticas que regulen el uso de aplicaciones y el acceso a estas.

- Redes Sociales, Facebook, Twitter, etc.

- Visualización de videos y TV, Youtube, etc.

- Escuchas de audio, Spotify, radios online, etc.

- Juegos Online, Farm Ville, etc.

- Mensajería instantánea: Skype, Messenger, etc.

- Descargas P2P, Emule, Torrent, Megaupload, etc.

- Controlar la fuga de información

- Correos privados, Gmail, Hotmail, etc.

- Control de dispositivos de almacenamiento extraíbles como PenDrives USB y grabadoras.

- Encriptacion de datos que se extraigan de las instalaciones.

- Prevenir ataques de hackers, virus, etc., mediante la instalación de un firewall UTM (Unified Threat Management) que aúnan muchas funcionalidades en un solo equipo.

- Sensibilizar a los usuarios de los problemas ligados con la seguridad informática.

Security Auditor's Research Assistant

Suscribirse a:

Entradas (Atom)