Objetivo de la seguridad informática:

La seguridad informática esta concebida para proteger los activos entre los los que se encuentran

La información contenida

Se ha convertido en uno de los elementos mas importantes dentro de una organización la seguridad inf. debe ser administrada según los criterios establecidos por los administradores y supervisores, evitando que usuarios externos y no autorizados para acceder a ella sin autorización. La organización corre el riesgo de que la información sea utilizada maliciosamente para obtener ventajas de ella o que sea manipulada. Otra función de la seguridad informática en esta área es la de asegurar el acceso a la información,en el momento oportuno incluyendo respaldos de la misma en caso de que este sufra daños o perdidas de productos o accidentes, atentados o desastres.

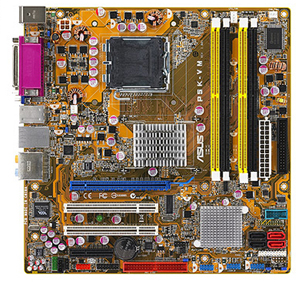

La infraestructura computacional.

Una parte fundamental para el almacenamiento y gestión de la información, así como para el funciona miento mismo de la organización. La función de la seguridad informática en esta área es velar que los equipos funcionen adecuada mente y prever en caso de falla planes de robos, incendios, boicot, desastres naturales, fallas en el suministro eléctrico y cualquier otro factor que atente contra la infraestructura informática.

Los usuarios

Son las personas que utilizan la estructura tecnológica, zona de comunicaciones y que gestionan la información. La seguridad informática debe establecer normas que minimicen los riesgos a la información o infraestructura informática. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informática minimizando el impacto en el desempeño de los funcionarios y de la organización en general y como principal contribuyente al uso de programas realizados por programadores.

Las amenazas

Una vez que la programación y el funcionamiento de un dispositivo de almacenamiento (o transmición) de la información se consideran seguras, todavía debe ser tenidos en cuenta las circunstancias "no informáticas" que pueden afectar a los datos, las cuales son a menudo impredecibles o inevitables, de modo que la única protección posible es la redundancia (en el caso de los datos) y la descentralización por ejemplo mediante estructura de redes (en el caso de las comunicaciones).

El usuario: Causa del mayor problema ligado a la seguridad de un sistema informático (porque no le importa, no se da cuenta o propósito).

Programas maliciosos: Programas destinados a perjudicar o a hacer un uso ilícito de los recursos del sistema. Es instalado (por intensión o maldad) en el ordenado abriendo una puerta a intrusos o bien modificando los datos. Estos programas pueden ser un virus informático, un gusano informático, un troyano, una bomba de lógica o un programa espía o spyware.

Un intruso: Personas que consigue acceder a los datos o programas de los cuales no tiene acceso permitido (crack, defacer, script kiddie o script boy, viruxer, etc.)

Un siniestro(robo, incendio, inundación): Una mala manipulación o una malintención derivan a la perdida del material o de los archivos.

El personal interno de sistemas: Las pujas de poder que llevan a disociaciones entre los sectores y soluciones y soluciones incompatibles para la seguridad informática.

Tipos de amenazas

El hecho de conectar una red a un entorno externo nos da la posibilidad de que algún atacante pueda entrar en ella, con esto se puede hacer robo de información o alterar la red. Sin embargo el hecho de que la red no sea conectada a un externo no nos garantiza la seguridad de la misma. De acuerdo con el Computer Security Institute (CSI) de san Francisco aproximadamente entre 60 y 80 por ciento de los incidentes de la red son acusados desde dentro de la misma. Basado en esto podemos decir que existen 2 tipos de amenazas:

Amenazas internas: Generalmente estas amenazas pueden ser mas serias que las externas por barias razones como son:

-Los usuarios conocen la red y saben como es su funcionamiento.

-Tienen algún nivel de acceso a la red por las mismas necesidades de su trabajo.

-Los IPS y Firewalls son mecanismos no efectivos en amenazas internas.

Esta situación se presenta gracias a los esquemas ineficientes de seguridad con los que cuentan la mayoría de las compañías a nivel mundial, y porque no existe conocimiento relacionado con la planeador de un esquema de seguridad eficiente que proteja los recursos informáticos de las cuales amenazas combinadas.

El resultado es la violación de los sistemas, provocando la perdida o modificación de los datos sensibles de la organización, lo que puede presentar un daño con valor de miles de millones de dolares.

Amenazas externas: Son aquellas amenazas que se originan fuera de la red. Al no tener información certera de la red, un atacante tiene que realizar ciertos pasos para poder conocer que es lo que hay en ella y buscar la manera de atacarle. La ventaja que se tiene en este caso es que el administrador de la red puede prevenir un buena parte de los ataques externos.